Power-Proof

Liste des proofs de notre power contre de réelles cibles

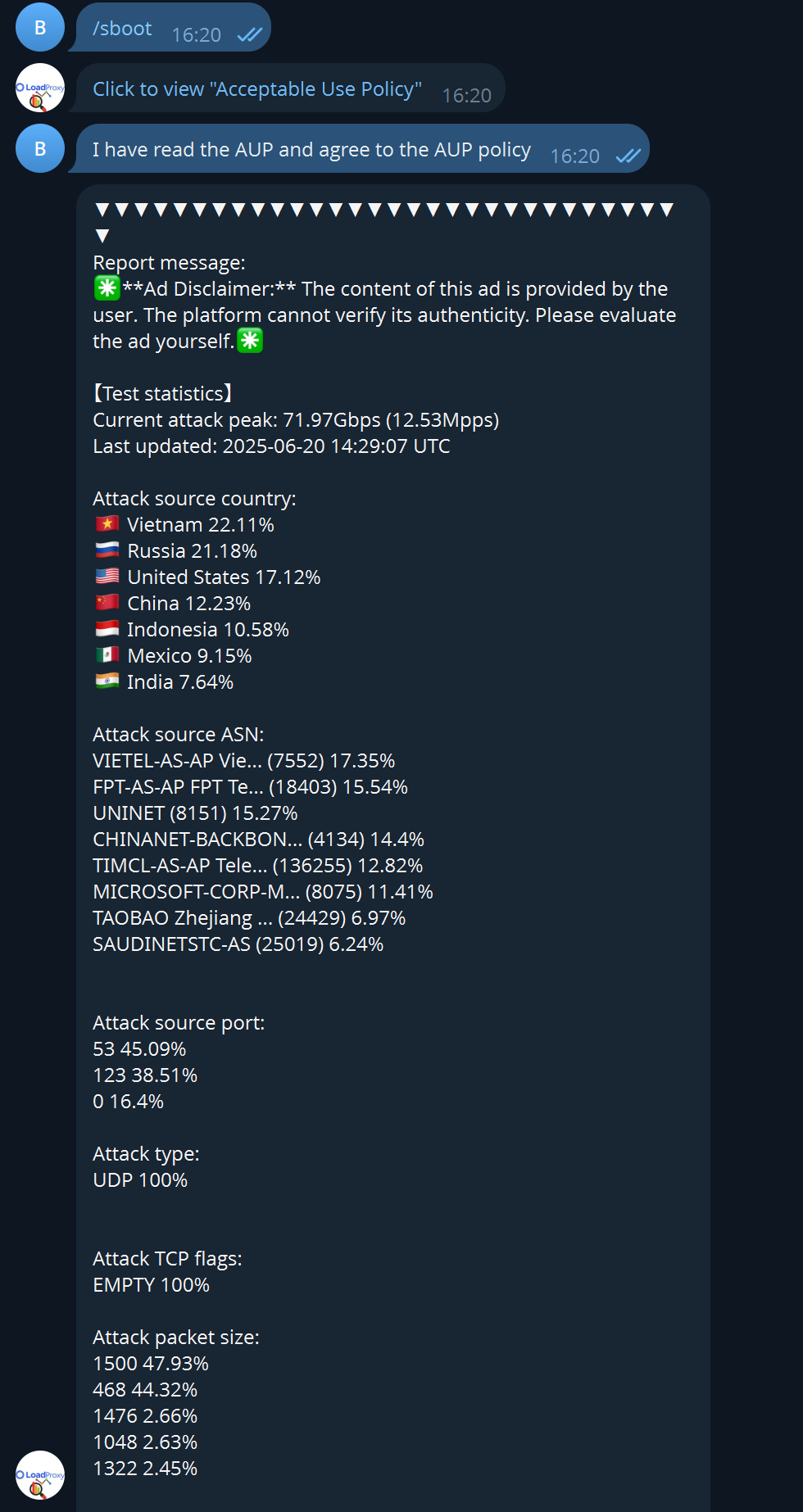

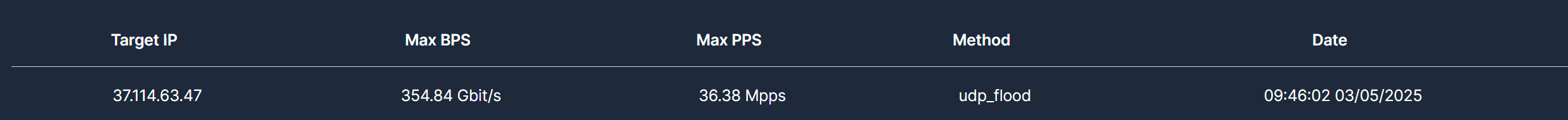

Cyclone VS DDoS Analyzer (LoadProxy)

Méthode utilisée : 1x udp-amp

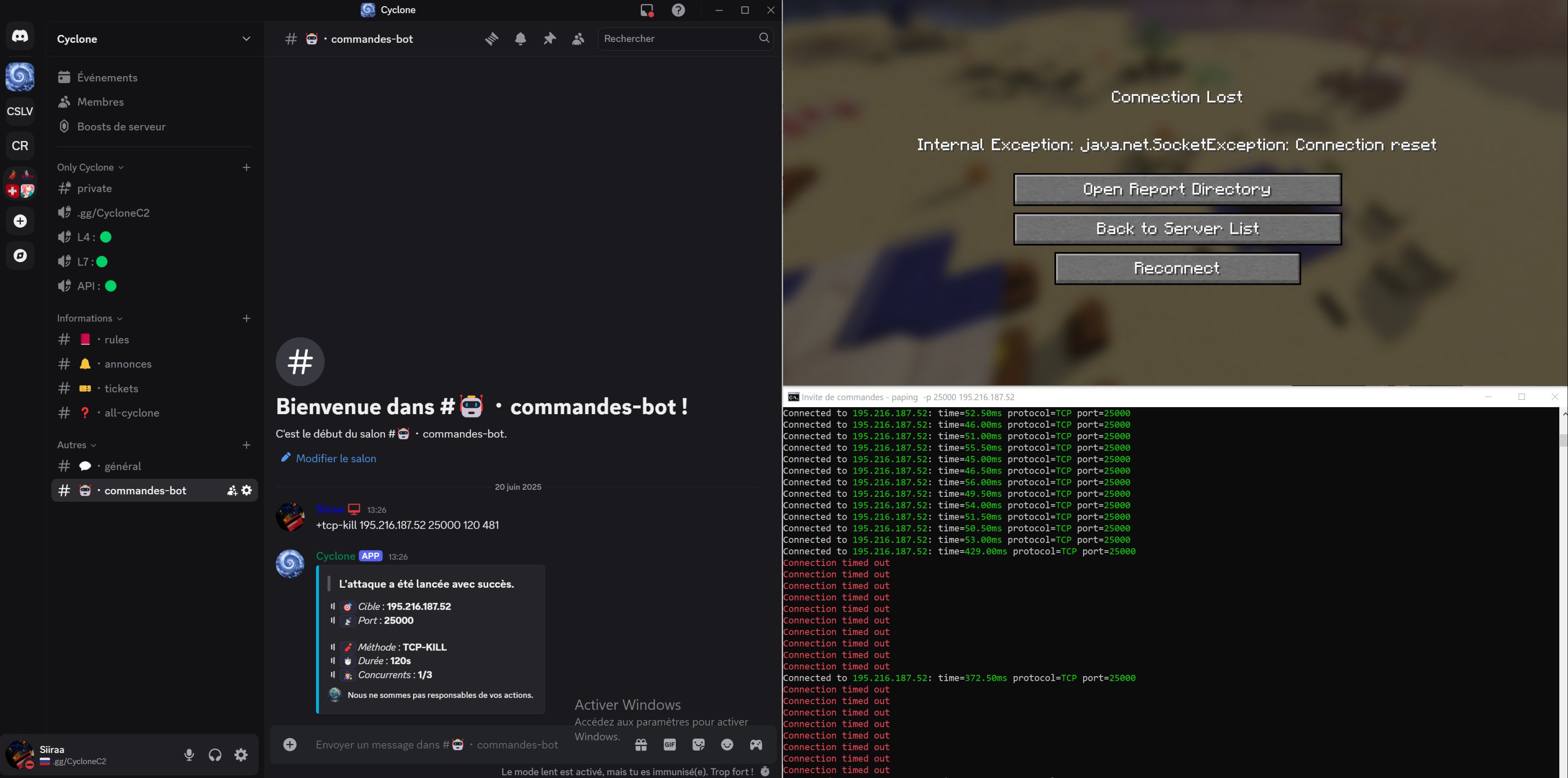

Cyclone VS Excalia (Paladium Servers)

Méthode utilisée : 1x tcp-kill

Cyclone VS Private DSTAT (Datalix)

Méthode utilisée : 1x udp-cyclone

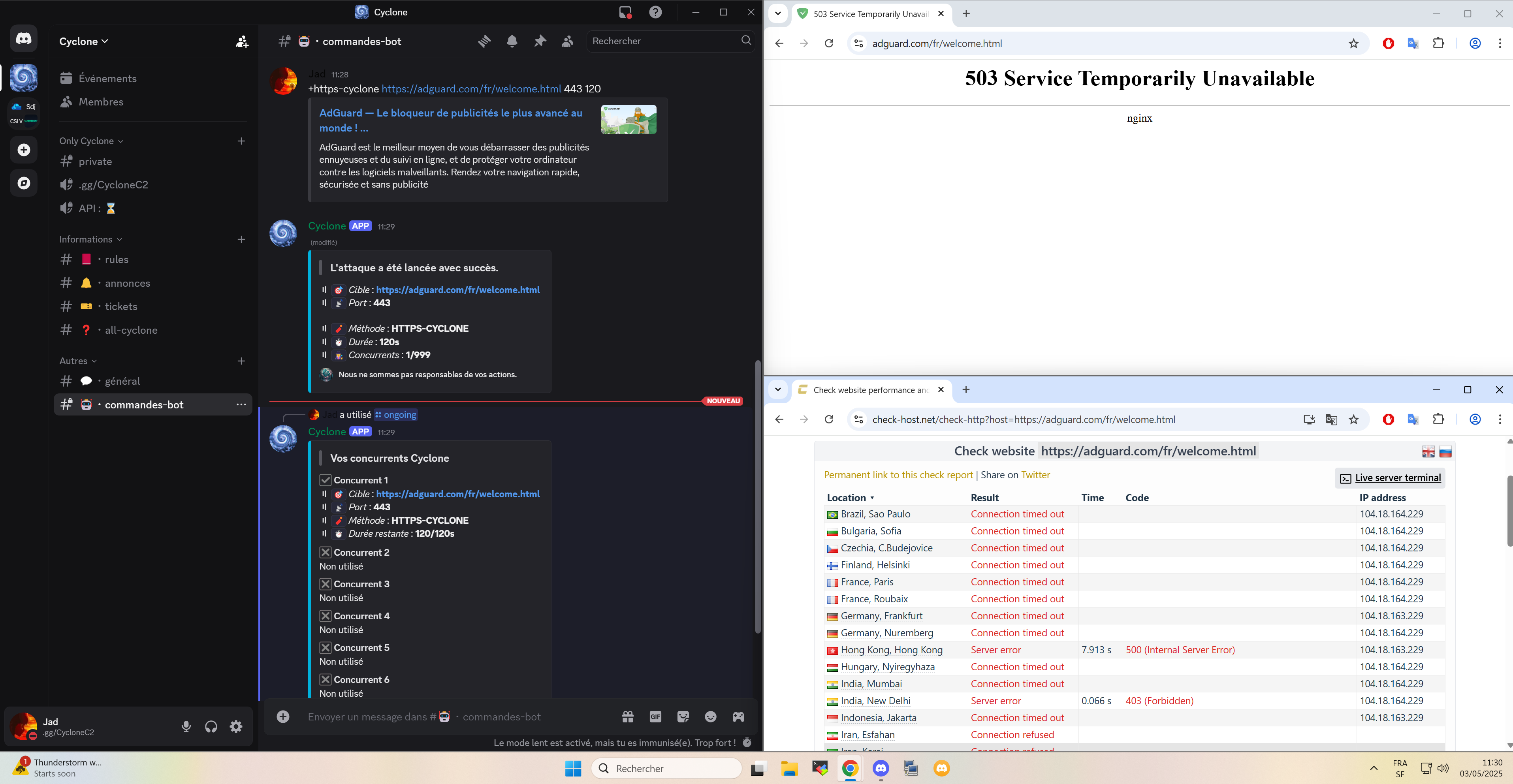

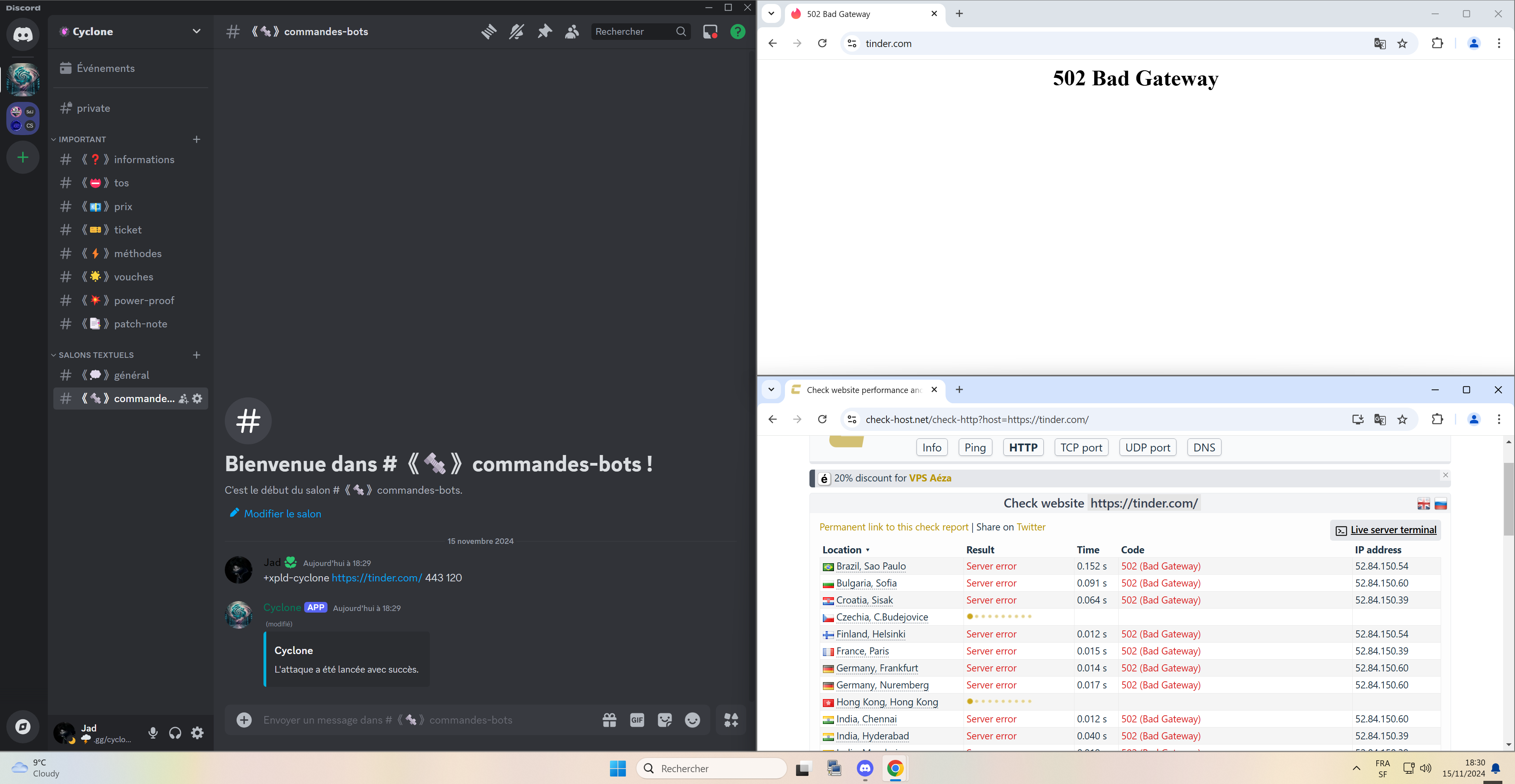

Cyclone VS Tinder

Méthode utilisée : 1x https-cyclone

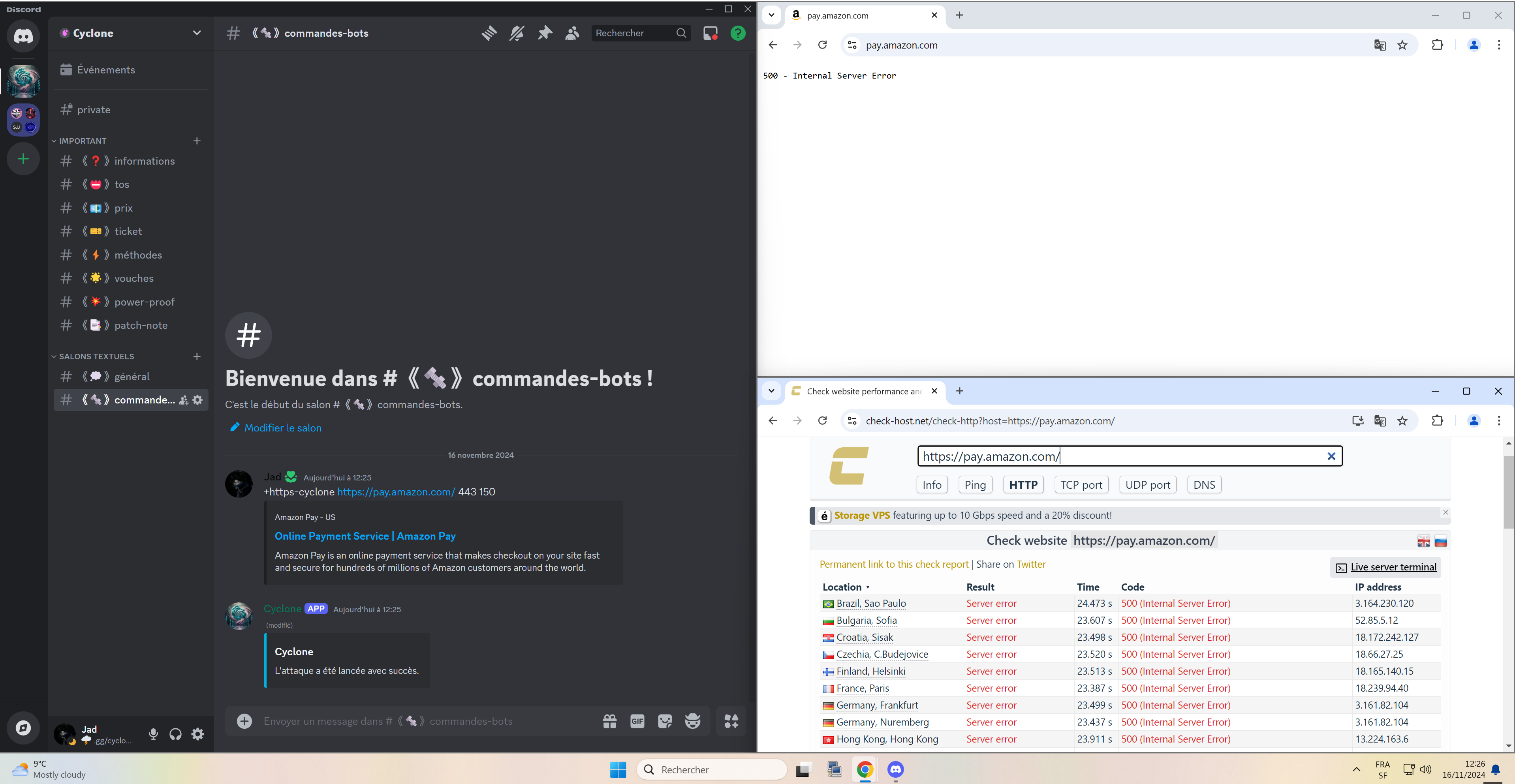

Cyclone VS Amazon Pay

Méthode utilisée : 1x https-cyclone

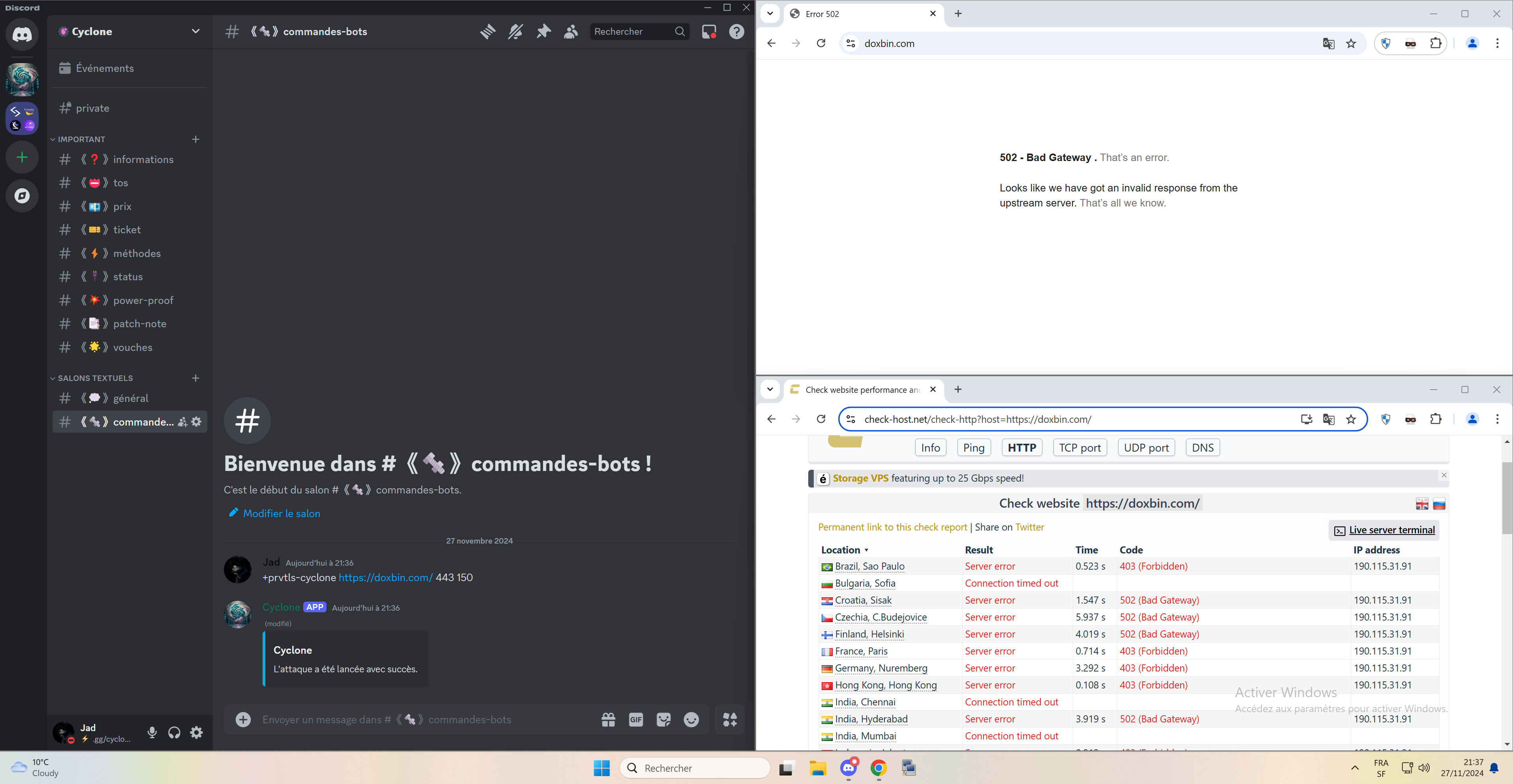

Cyclone VS Doxbin

Méthode utilisée : 1x prvtls-cyclone

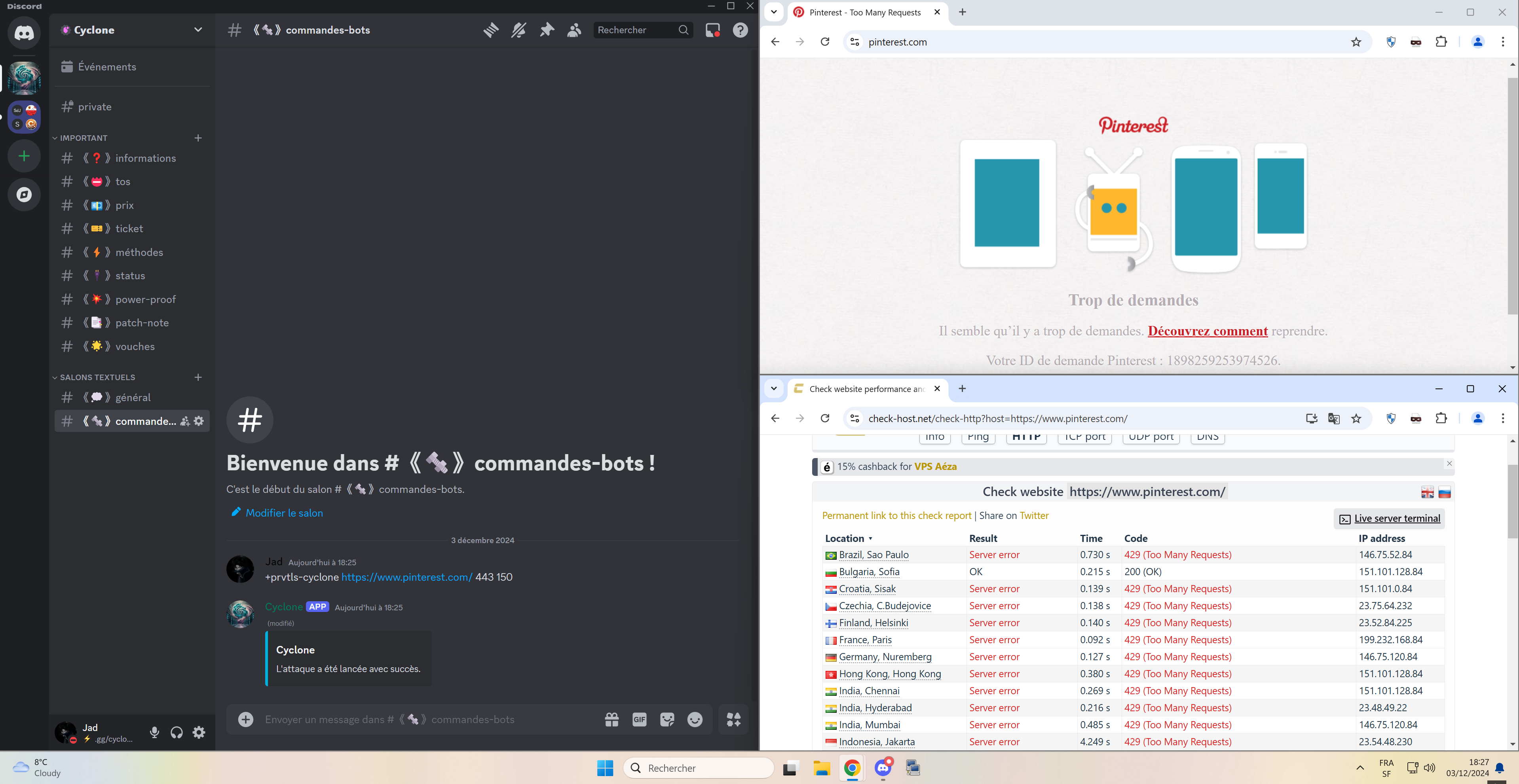

Cyclone VS Pinterest

Méthode utilisée : 1x prvtls-cyclone

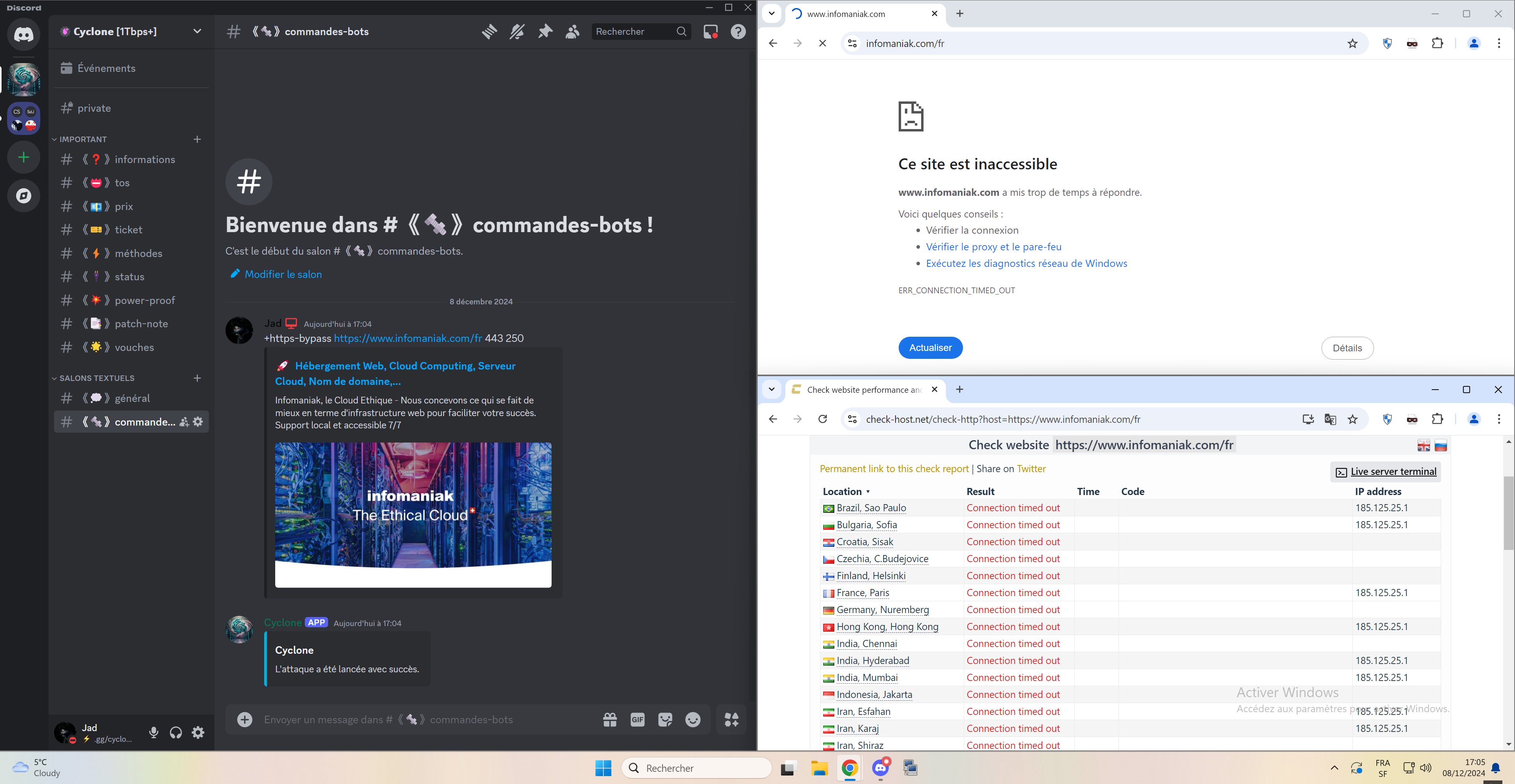

Cyclone VS Infomaniak

Méthode utilisée : 1x https-bypass

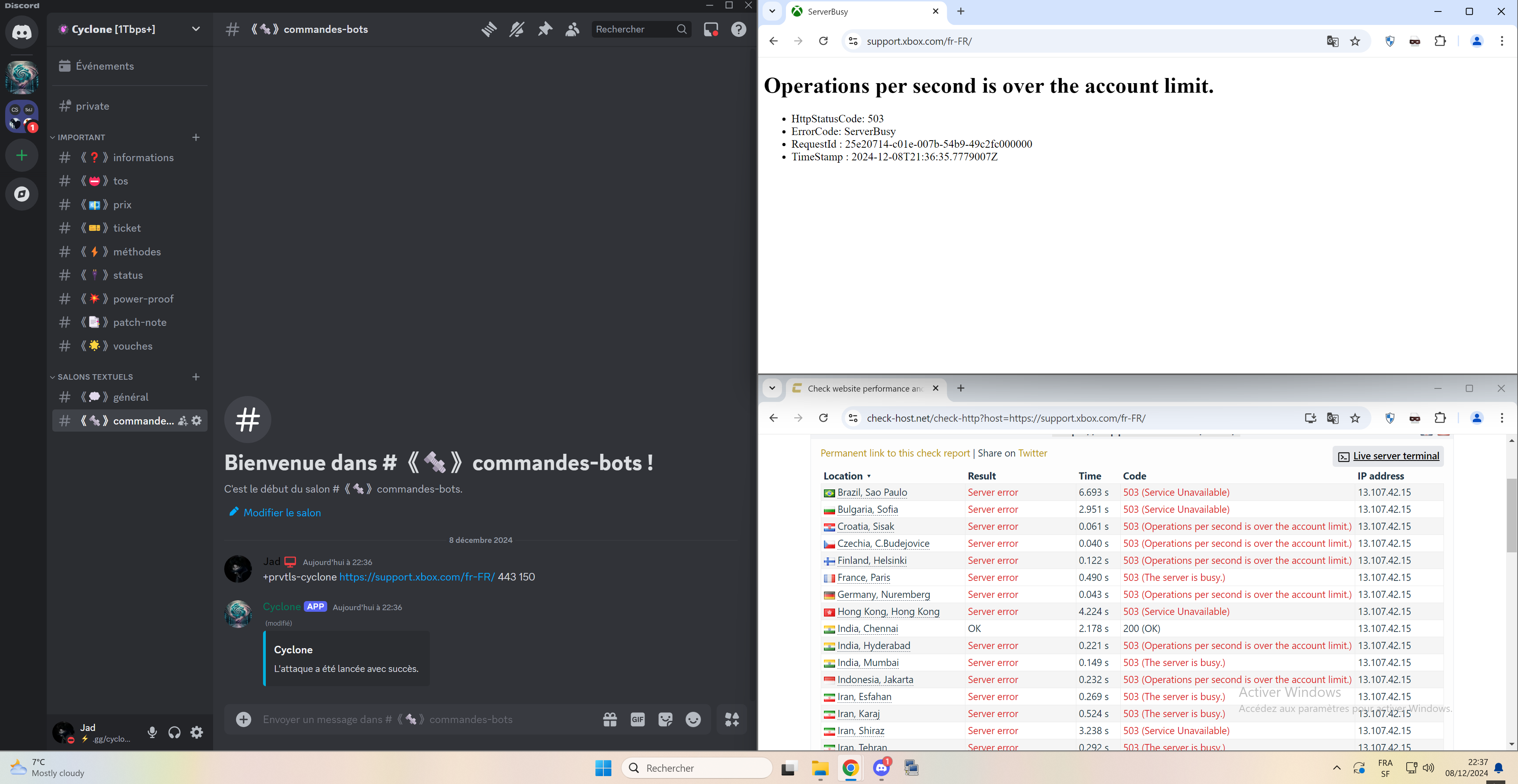

Cyclone VS Xbox Support

Méthode utilisée : 1x prvtls-cyclone

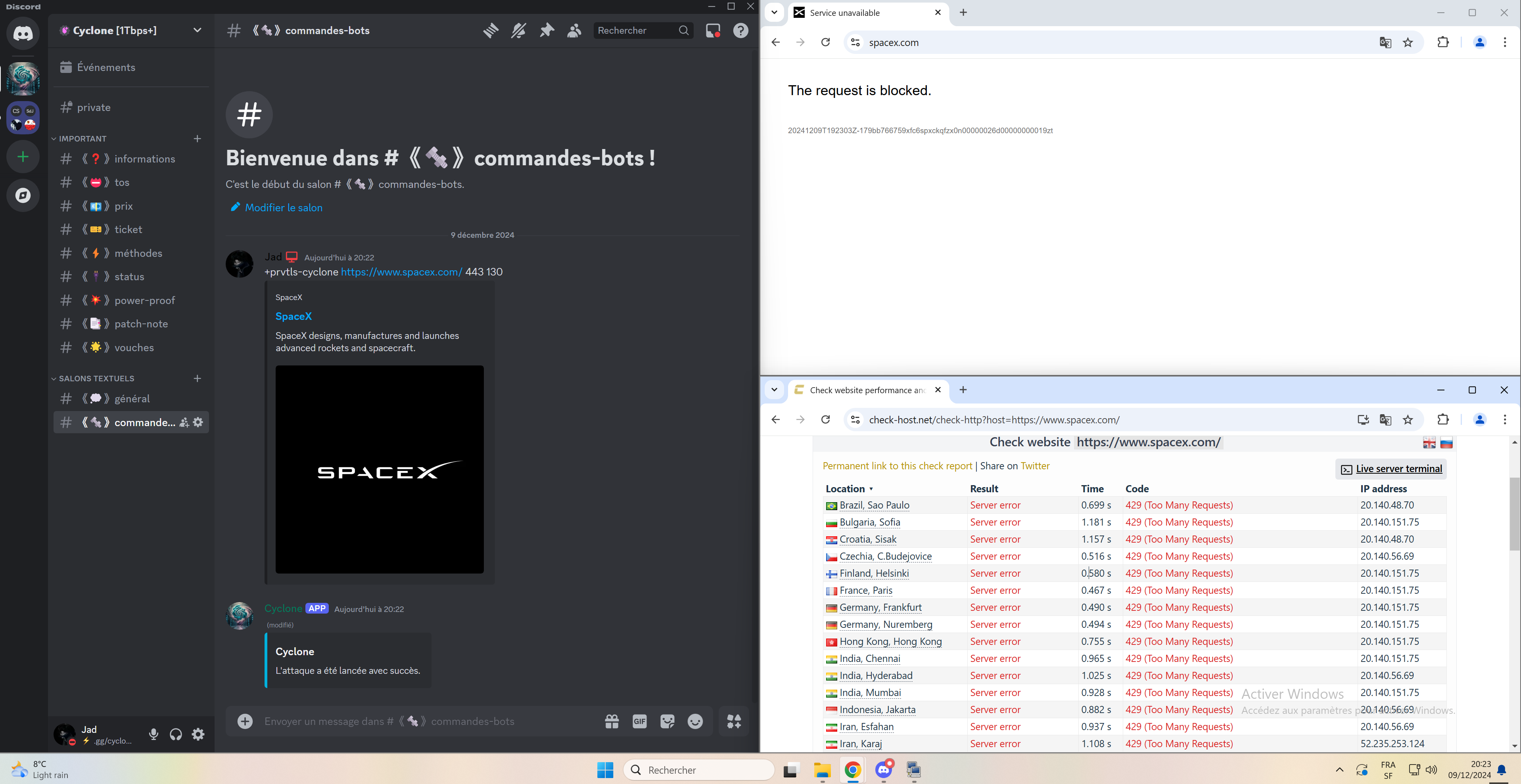

Cyclone VS SpaceX

Méthode utilisée : 1x prvtls-cyclone

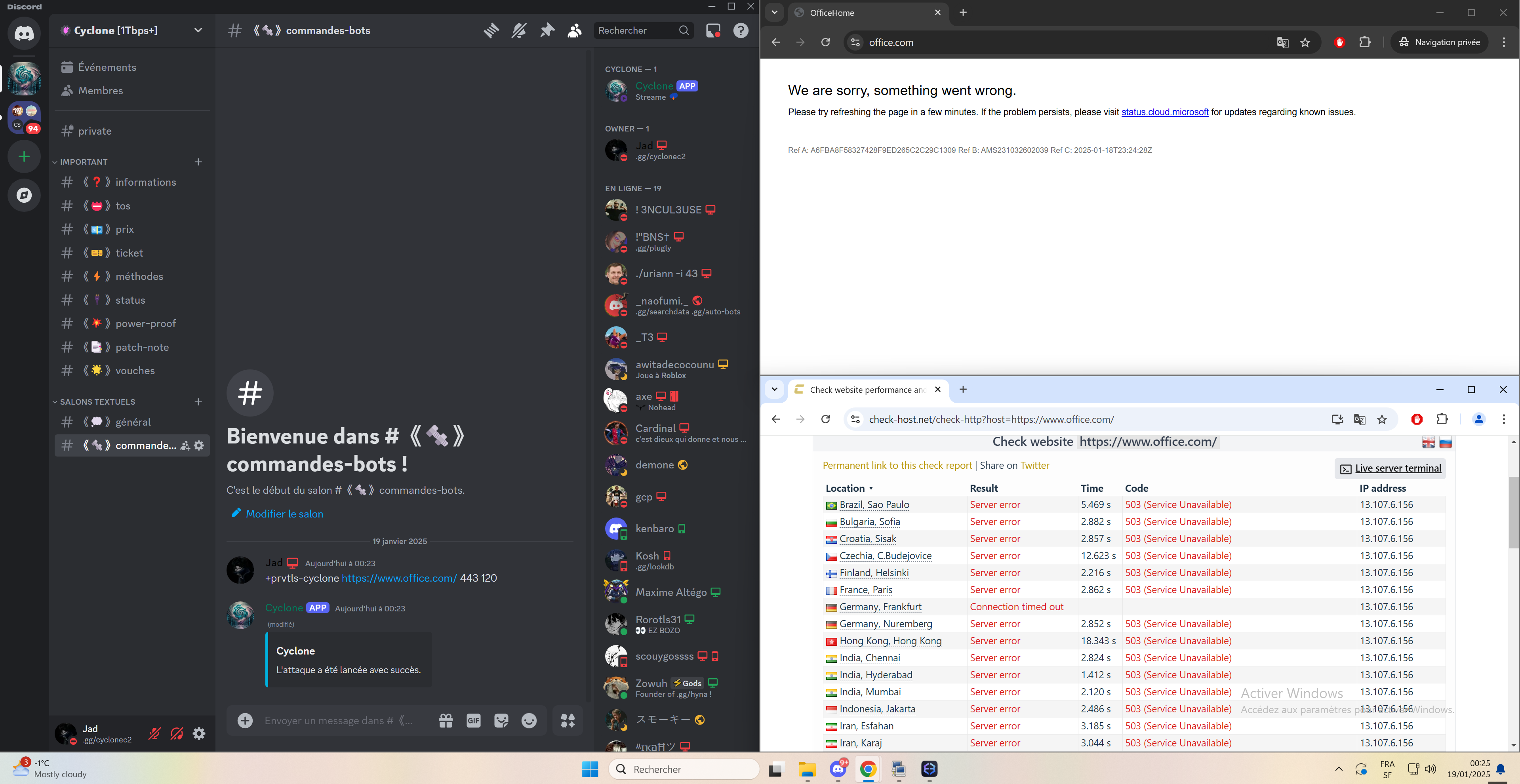

Cyclone VS Office

Méthode utilisée : 1x prvtls-cyclone

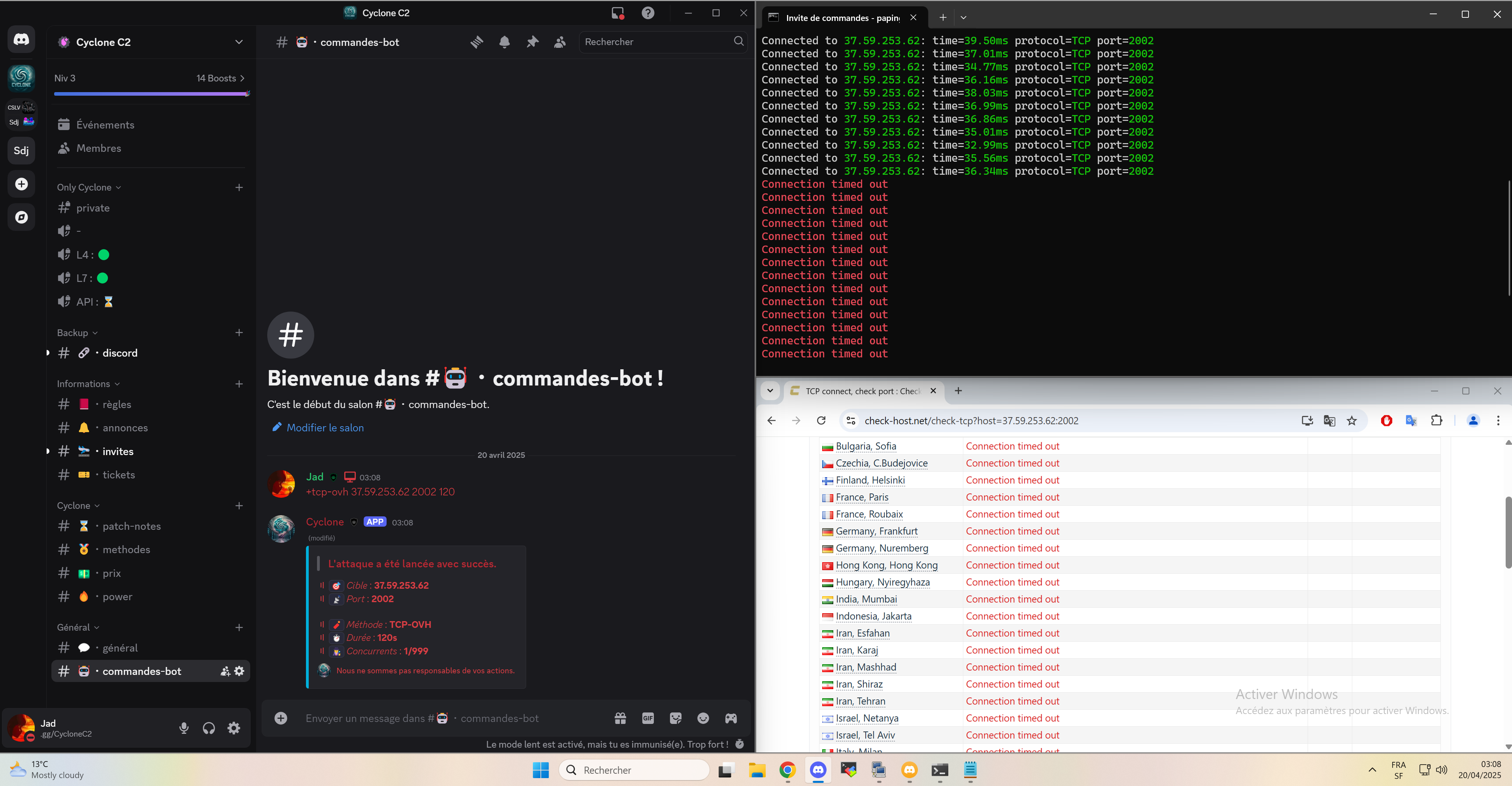

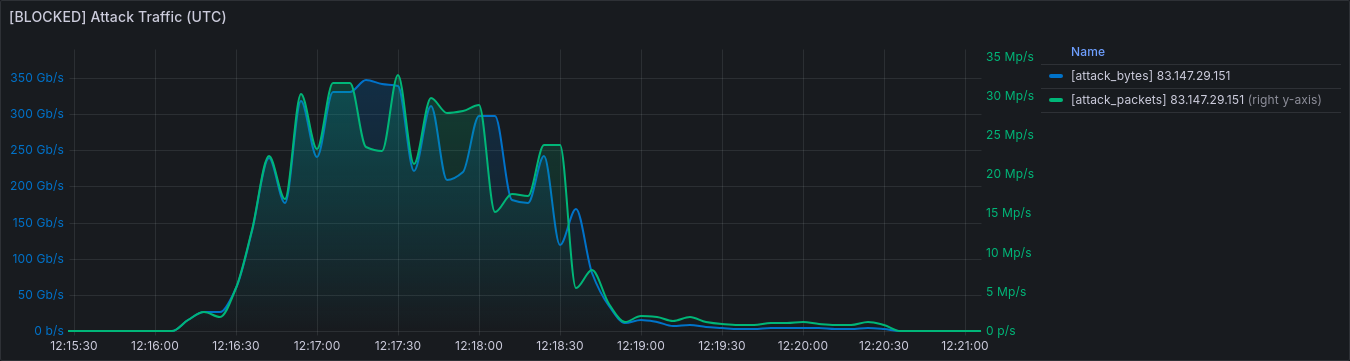

Cyclone VS Private Dstat (Cosmic)

Méthode utilisée : 2x udp-cyclone

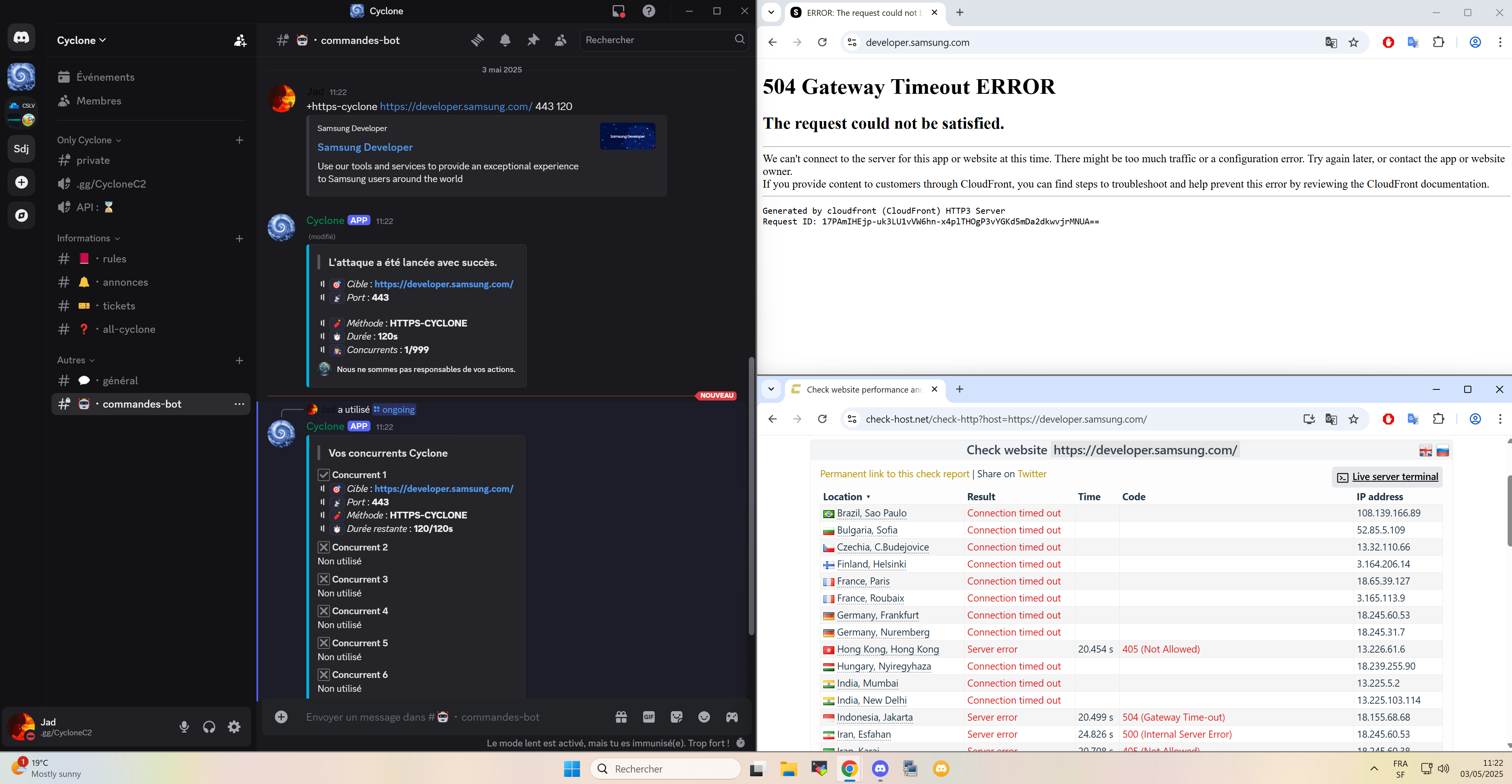

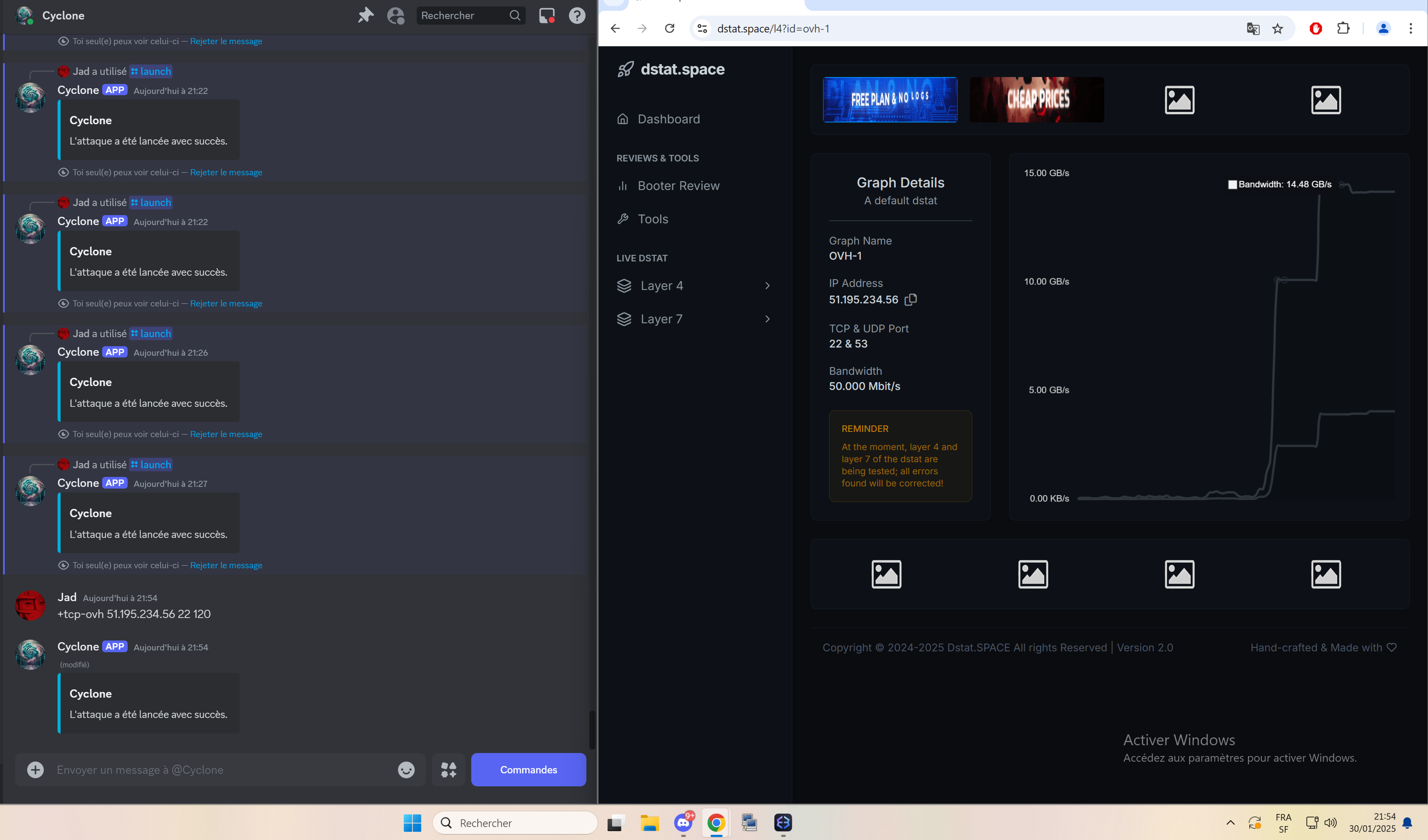

Cyclone VS Public Dstat (OVH)

Méthode utilisée : 1x tcp-ovh

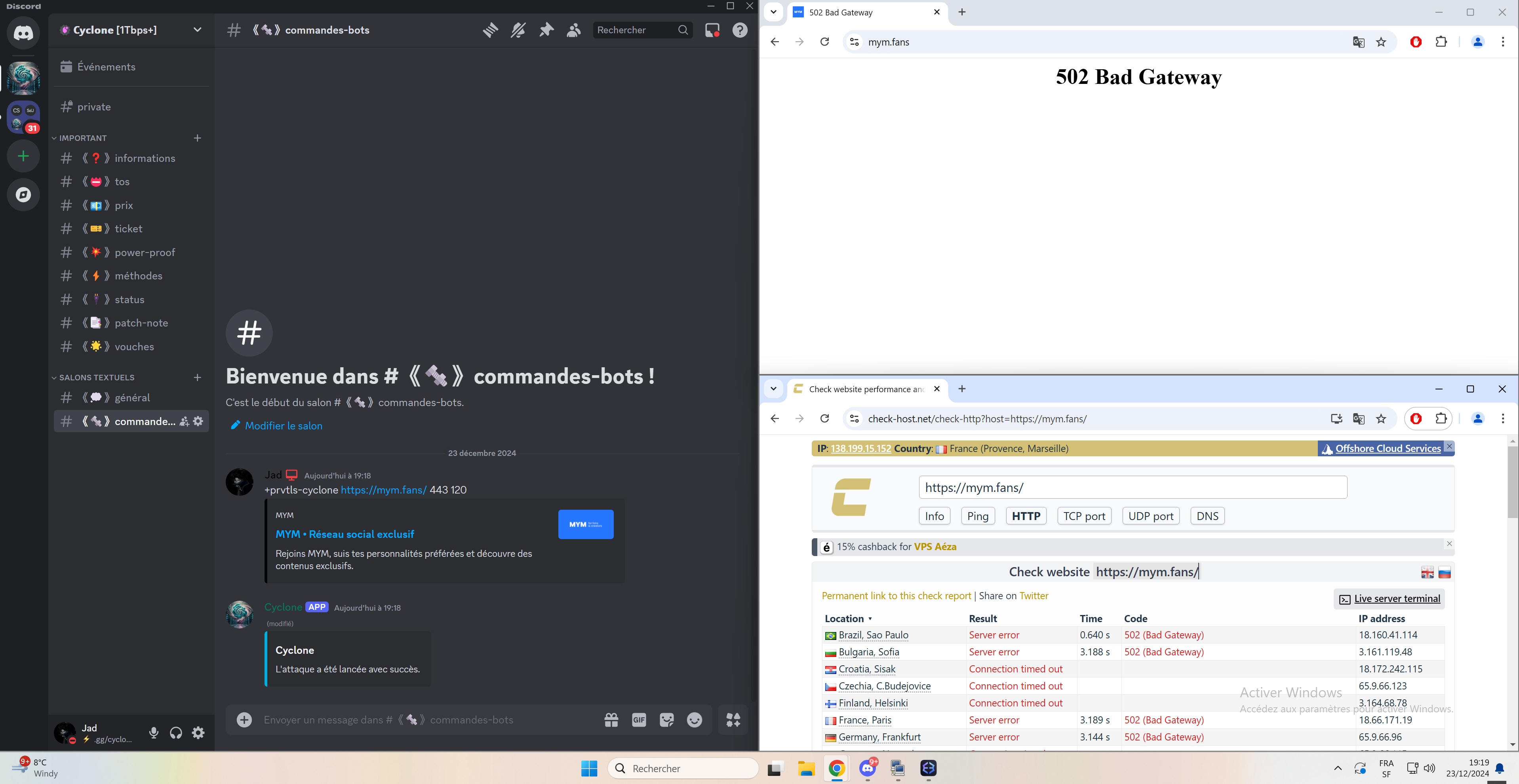

Cyclone VS Mym

Méthode utilisée : 1x prvtls-cyclone

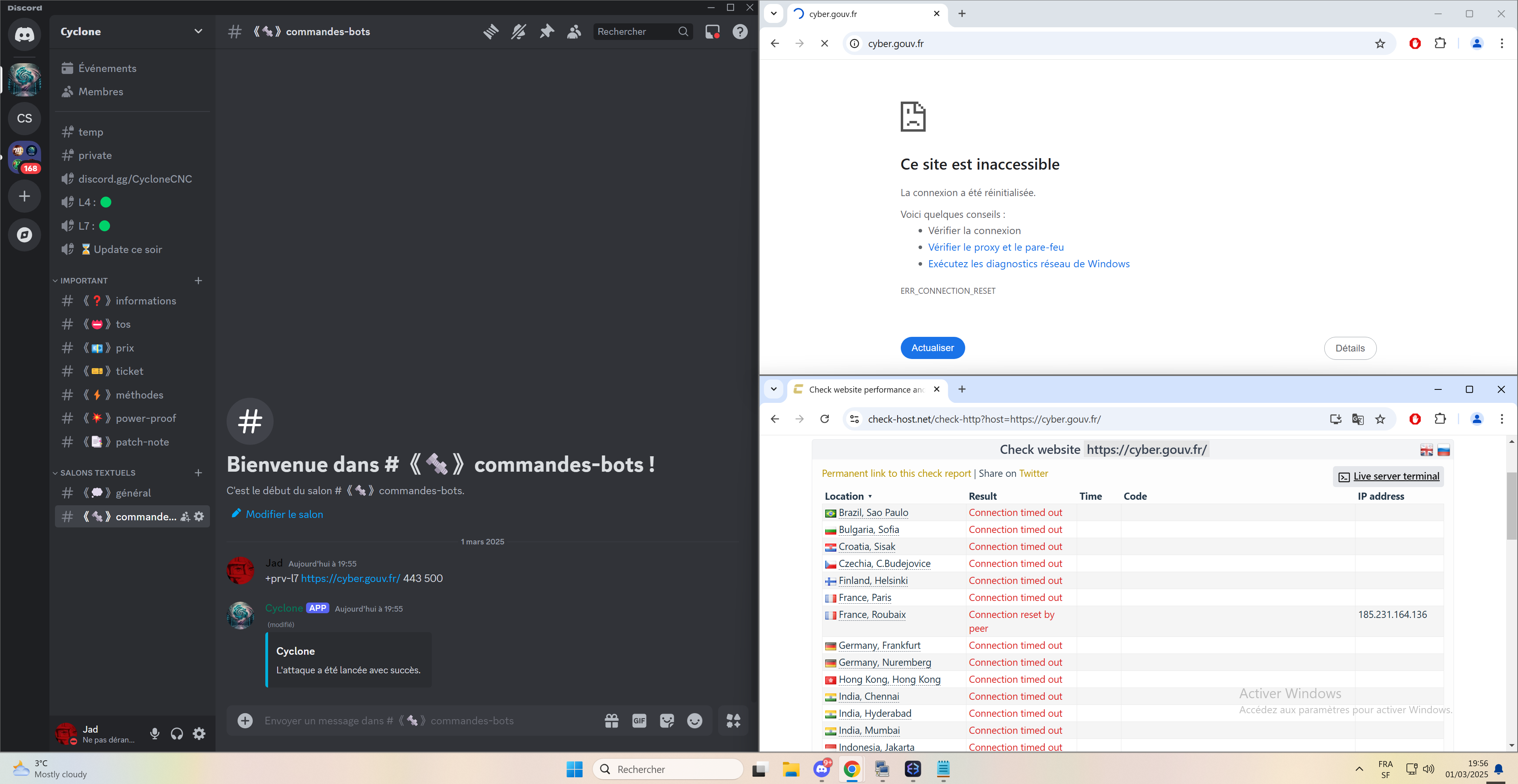

Cyclone VS L'Anssi

Méthode utilisée : 1x https-cyclone